233004_225_TC1_1

-

Upload

freddy-arturo-palacio-miranda -

Category

Documents

-

view

214 -

download

1

description

Transcript of 233004_225_TC1_1

Trabajo Colaborativo No.1:

Fundamentos de Análisis y Evaluación de

Riesgos Palacio Miranda Freddy Arturo, código 88222670

Garcia Guacaneme Raul, código

Caucali Beltrán diana Marcela, código

Universidad Nacional Abierta y a Distancia ¨UNAD

Especialización en Seguridad en Informática

23304_225 Riesgos y Control Informático

Resumen— En el presente artículo, se pondrán en

práctica los conceptos y estándares aplicados en el

proceso de análisis y evaluación de riesgos determinando

el estándar apropiado para realizar el análisis y

evaluación de riesgos, a través de la aplicación de una

metodología apropiada para el análisis y evaluación de

riesgos.

Palabras clave— vulnerabilidad, amenaza, riesgo,

control, probabilidad, impacto

Abstract— In this article, we will implement the concepts

and standards applied in the process of analysis and risk

assessment determining the appropriate standard for

analysis and risk assessment, through the application of

an appropriate methodology for analysis and evaluation

risk..

Keywords— vulnerability, threat, risk, control,

probability, impact.

I. INTRODUCCIÓN

En este documento y con el desarrollo de la

guía de trabajo colaborativo se dará a conocer lo

concerniente a los contenidos de la Unidad No.1

Fundamentos de Análisis y Evaluación de riesgos.

Los recursos informáticos y el uso de nuevas

tecnologías para el procesamiento de información

hacen parte de todas las organizaciones, y temas

como la certificaciones de calidad y la seguridad

en la información cobran más vigencia, en el tema

de calidad han venido estandarizando los procesos

y en cuanto a la seguridad informática y de la

información se han implementado algunos

controles y planes seguridad informática.

II. OBJETIVOS

1. Identificar las vulnerabilidades, riesgos y

amenazas más frecuentes en entornos

informáticos y que pueden afectar el buen

funcionamiento de los procesos de manejo de la

información.

2. Conocer los estándares más usados a nivel

internacional para llevar a cabo el proceso de

análisis, evaluación y gestión de riesgos aplicados

a la seguridad informática y de la información

III. ETAPA DE PLANEACIÓN

Seleccionar una empresa donde pueda hacer el

levantamiento de la información

A. Información requerida:

Razón social: REGISTRADURIA NACIONAL

DEL ESTADO CIVIL

Tipo de negocio y sector comercial: Negocio de

Servicios y pertenece al Sector Público.

Antecedentes de la empresa: Mediante la Ley

89 del 16 de diciembre de 1948, se crea la

Organización Electoral, ajena a la influencia de

los partidos, de cuyo funcionamiento ningún

partido o grupo político pueda derivar ventajas

sobre los demás.

Artículo 120 de la Constitución Política de

Colombia: “La Organización Electoral está

conformada por el Consejo Nacional Electoral,

por la Registraduría Nacional del Estado Civil

y por los demás organismos que establezca la

Ley. Tiene a su cargo las elecciones, su

dirección y vigilancia, así como lo relativo a la

identidad de las personas”.

Áreas Misionales: Registraduría Delegada en lo

Electoral, Dirección de Gestión Electoral,

Dirección de Censo Electoral, Registraduría

Delegada para el Registro Civil y la

Identificación, Dirección Nacional de

Identificación, Dirección Nacional de Registro

Civil, Delegaciones Departamentales de la

Registraduría, Registradurías Especiales

Municipales y Auxiliares Registraduría del

Distrito Capital.

Áreas de Apoyo: Secretaría Privada, Secretaría

General, Gerencia de Informática, Gerencia

Administrativa y Financiera, Gerencia del

Talento Humano, Oficina Jurídica, Oficina de

Planeación, Oficina de Comunicaciones y

Prensa, Oficina de Control Interno, Oficina de

Control Disciplinario.

Organigrama general de la empresa: Ver

Anexo No. 1 Organigrama de la Empresa

Organigrama del área de tecnología y Área de

riesgos: Ver Anexo No. 2 Organigrama del área

de tecnología y Área de riesgos

Cargos y funciones:

- Resolución 6053 de 2000 - Por la cual se

establece el Manual de Funciones y Requisitos

Específicos para los empleados de la planta de

la Registraduría nacional del Estado Civil

- Resolución 3365 de 2007 - Por la cual se

adiciona parcialmente el artículo 21 de la

resolución 6053 del 27 de diciembre de 2000

- Resolución 3358 de 2001 - Por al cual se

modifica parcialmente el artículo 21 de la

resolución 6053 de 2000

- Resolución 8212 de 2007 - Por la cual se

modifica parcialmente la resolución 3358 de

2001

- Resolución 8479 de 2008 - Por medio de la

cual se establece y adopta el manual especifico

de funciones y competencias laborales, para el

desempeño de cargos de nivel directivo en la

Registraduría Nacional del Estado Civil

- Resolución 1225 de 2012 - Por la cual se

establece y ajusta el Manual Especifico de

Funciones y Competencias Laborales, para el

desempeño de los diferentes empleos del Fondo

Social de Vivienda de la Registraduría

Nacional del Estado Civil

- Resolución 13024 de 2010 - Por la cual se

adicional parcialmente el artículo 21 de la

resolución 6053 de 2000

Inventario de servicios de red: Ver Anexo No.

3 Inventario de servicios de red

IV. ETAPA DE ANALISIS

Vulnerabilidades, amenazas y riesgos de

seguridad de cada activo y servicios de red

relacionados con tecnologías de información

y telecomunicaciones que soporta el negocio

de la empresa.

Los análisis de riegos proporcionan

herramientas útiles para medir el riesgo y

valorar si este análisis es apropiado, por tanto

se deben tomar medidas para reducirlo,

intentando mantener un balance económico

entre el impacto de los riesgos y el costo de las

soluciones de un programa efectivo de

seguridad destinadas a manejarlos.

La metodología de análisis y gestión de riesgos

MAGERIT es elaborada por el Consejo

Superior de Administración Electrónica que

estima que la gestión de los riesgos es una

piedra angular en las guías de buen gobierno.

MAGERIT interesa a todos aquellos que

trabajan con información digital y sistemas

informáticos para tratarla. Si dicha

información, o los servicios que se prestan

gracias a ella, son valiosos, MAGERIT les

permitirá saber cuánto valor está en juego y les

ayudará a protegerlo. Conocer el riesgo al que

están sometidos los elementos de trabajo es,

simplemente, imprescindible para poder

gestionarlos. Con MAGERIT se persigue una

aproximación metódica que no deje lugar a la

improvisación, ni dependa de la arbitrariedad

del analista. [3], [4], [5], [6]

Ver anexo No. 4 Vulnerabilidades, Riesgos y

Amenazas

V. ETAPAS DE DISEÑO Y EJECUCIÓN

Ver anexo No. 5 Matriz de Riesgos con

Valoración

VI. CONCLUSIONES

- Este trabajo se realiza a partir del diagnóstico de

una organización y levantamiento de información,

desde los activos de información que contiene una

institución se realiza un análisis de las amenazas,

vulnerabilidades y riesgos a los que está se

encuentra expuesta, ya sean de carácter físico,

lógico o de factor humano.

- La identificación de los riesgos a partir de las

vulnerabilidades detectadas como fallas

presentes, desde los acontecimientos y sus

posibles causas.

- Los diferentes servicios que presta una

organización desde la parte de sistemas como

aplicativos y la parte física, como lo es la

información o donde esta se almacena, allí se

identificaron las vulnerabilidades a las que cada

uno de estos están expuestos y a su vez las

amenazas que es la probabilidad en la cual puede

ocurrir un suceso, que por lo general es un peligro

latente para la organización, y para concluir el

riesgo que es la conformación de circunstancia del

entorno en la cual es allí donde se presentan la

perdida.

VII. REFERENCIAS

[1] Unad. Conceptos de Vulnerabilidad, Riesgo y Amenaza,

disponible en:

http://datateca.unad.edu.co/contenidos/233004/riesgos/leccin_1_c

onceptos_de_vulnerabilidad_riesgo_y_amenaza.html

[2] Unad. (2015). AVA Riesgos y Control Informático, disponible

en: http://152.186.37.83/ecbti01/course/view.php?id=1270

[3] Benavides Mirian, Solarte Francisco. (2012).Guía didáctica de

Riesgos y Control Informático,

http://datateca.unad.edu.co/contenidos/233004/Modulo_Riesgos_

y_Control_Informatico_V5_2012_DEFINITIVO_.pdf

[4] Laboratorios de Redes y Seguridad. UNAMFacultad de

Ingenieria, Divisón de Ingenieria Eléctrica, Esquemas de

Seguridad Informática, http://redyseguridad.fi-

p.unam.mx/proyectos/seguridad/AnalisisRiesgos.php

[5] Portal de Administración Electrónica, MAGERIT v.3 :

Metodología de Análisis y Gestión de Riesgos de los Sistemas de

Información,

http://administracionelectronica.gob.es/pae_Home/pae_Documen

tacion/pae_Metodolog/pae_Magerit.html#.Vdk-t_l_Okp

[6] Eterovic Jorge, Pagliari Gustavo. (2011).Metodología de

Análisis de Riesgos Informáticos

http://www.cyta.com.ar/ta1001/v10n1a3.htm

VIII. BIOGRAFIA

Freddy Palacio nació en Colombia – el 8 de

Enero de 1977. Se graduó de la Universitaria

Nacional y A Distancia UNAD, en Ingeniería

de Sistemas, y actualmente es estudiante de la

misma universidad en el postgrado

Especialización en Seguridad Informática.

Se desempeña como soporte técnico en el área de las

telecomunicaciones en el manejo y administración de software con

una empresa dedicada a la identificación y procesos electorales.

Diana Caucali, Profesional en Sistemas de

Información, bibliotecología y

archivística. Le gusta la música, el deporte,

leer y running. Estudiante de postgrado

Unad Especialización en Seguridad

Informática

Raul Garcia, Ingeniero Electrónico y

trabaja en una empresa como interventor

como profesional en conectividad y

seguridad informática, estudiante de

postgrado Unad Especialización en

Seguridad Informática

Anexo No.2 Organigrama del área de tecnología y Área de riesgos:

GERENCIA DE INFORMÁTICA

COORDINACIONES

OPERACIÓN Y COMUNICACIONES

Ofimatica

Soporte Equipos PMT II

Soporte Equipos Administrativos

Mesa de Ayuda Ofimática

DESARROLLO Y PROGRMACIÓN

INTEGRACIÓN Y GESTIÓN

SOPORTE TÉCNICO PARA REGISTRO CIVIL

E IDENTIFICACIÓNSoporte Técnico

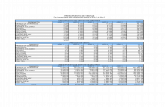

Anexo No.3 Inventario Servicios de Red

RED DE SERVICIOS SOFTWARE HADWARE(No. de equipos)

VINCULACIÓN UBICACIÓN

Comunicación Pública Gobierno en Línea 5 N/A Desarrollo y Programación & Planeación

Comunicación Pública Call Center N/A N/A Gerencia de Informática

Electoral Censo 50 Corporativa Censo

Electoral Jurados de Votación N/A N/A Gerencia de Informática

Electoral Reposición de Gastos N/A N/A Fondo de Campañas

Electoral Inscripción de Candidatos Web N/A N/A Gerencia de Informática

Electoral Estadísticas Consulta de Partidos N/A N/A Gerencia de Informática

Electoral Divulgación de Consultas de Partidos y Sala de Prensa

N/A N/A Gerencia de Informática

Electoral Escrutinios N/A N/A Gerencia de Informática

Electoral SIICNE 150 Licencia Corporativa Consejo Nacional Electoral

Electoral ENCUESTAS 3 Desarrollado por RNEC Consejo Nacional Electoral

Gestión Administrativa y Financiera SIC 100 N/A Correspondencia

Gestión Administrativa y Financiera SIIF 50 N/A Administrativa y Financiera

Gestión Administrativa y Financiera Recaudos (Coprexdi) 50 Corporativa Recaudos

Gestión Administrativa y Financiera Leader 50 Corporativa Administrativa y Financiera

Gestión Administrativa y Financiera Fesa 50 N/A Almacén

Gestión Administrativa y Financiera Contratación 50 N/A Portal Unico de Contratación

Gestión Administrativa y Financiera CONTROL DE RECAUDOS SCR 1500 Licencia Corporativa Gerencia de Informática

Gestión del Talento Humano Kactus 100 Corporativa Talento Humano

Gestión del Talento Humano Intranet 1000 N/A Talento Humano

Gestión del Talento Humano Escuela Virtual N/A N/A Talento Humano

RED DE SERVICIOS SOFTWARE HADWARE(No. de equipos)

VINCULACIÓN UBICACIÓN

Gestión del Talento Humano Sapiems 4 N/A Fondo de Vivienda

Identificación Ani 100 N/A Identificación

Identificación PMT I, II 500 N/A Identificación

Identificación VIGENCIA DE CEDULA 2 Desarrollado por RNEC Gerencia de Informática

Identificación DONDE ESTOY REGISTRADO 2 Licencia de uso Gerencia de Informática

Identificación WEB DEFUNCIONES 2 Desarrollado por RNEC Gerencia de Informática

Planeación y Direccionamiento Estratégico

BPIN 3 N/A Banco de Proyectos de Inversión

Planeación y Direccionamiento Estratégico

DARUMA 100 licencia de uso Gerencia de Informática

Planeación y Direccionamiento Estratégico

SIGES 100 N/A Planeación

_ SISBEN 1 Desarrollado por RNEC Gerencia de Informática

_ COBRO COACTIVO 1 Licencia de Uso Gerencia de Informática

En fase de desarrollo PUBLICACION ACTOS ADMINISTRATIVOS

_ _ _

En fase de desarrollo APLICATIVO DE PROCESOS JUDICIALES

_ _ _

En fase de desarrollo FONDO DE VIVIENDA _ _ _

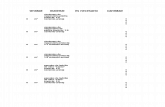

Anexo No. 4 Vulnerabilidades, Riesgos y Amenazas

Categoría de Activo Servicio de Red Vulnerabilidad Amenaza Riesgo

1. Comunicaciones Desarrollo

tecnológico

informático

Deficiencias en los

requerimientos presentados y

en el mantenimiento de la

herramienta desarrollada.

Falta de personal que brinde

soporte a los aplicativos

Aplicación limitada de las

herramientas informáticas

desarrolladas

Desarrollo

tecnológico

informático

Obsolescencia de

herramientas tecnológicas

Ausencia de herramientas

tecnológicas

Desarrollo y aplicación de

herramientas tecnológicas no

autorizadas

Equipos de

comunicaciones

Retraso en los enlaces de los

equipos de comunicaciones

Daños presentados en los

equipos de comunicaciones

Daños de los equipos de

comunicaciones

Red telefónica Falta de comunicación entre

empleados

Fallas en la red telefónica Daños de la red telefónica

Internet Comunicación no permanente

la red

Conocimiento de información

tardía

Cortes del servicio de internet

Red Informática La interceptación de

información que es

transmitida desde o hacia el

sistema.

Penetración del sistema a través

de la red

Intercepción de las comunicaciones

2. Tecnología Software Presencia de software

malicioso

Conflictos en los recursos

compartidos

Instalación de programas

innecesarios

Registro inadecuado de

programas de windows

Daños en software

Hardware Presenta software malicioso Falla en la memoria, fuente,

disipadores, board, disco duro,

etc

Consumo de alimentos en las

áreas de trabajo

Daños en Hardware

Red Administración de la red Daños en los dispositivos de

comunicación (rack, servidores,

touters)

Fallas en la red

Sistemas de

Información

Fallas en la administración de

los aplicativos

Problemas en la configuración

de los parámetros de seguridad

del servidor del sistema de

información

Violación de los sistemas de

Información

Categoría de Activo Servicio de Red Vulnerabilidad Amenaza Riesgo

Denegación del servicio a

través de múltiples consultas

concurrentes

Problemas en la oportunidad

de la atención en los

diferentes sistemas de

información

Falta de soporte y

mantenimiento de fabrica

Fallas en los controles para el

acceso físico a los servidores

Dispositivos de red El constante cambio

tecnológico genera que las

herramientas adquiridas

entren en inoperancia.

Referencia de repuestos

descontinuados

Aceleración de nuevas

tecnologías generando

discontinuidad de las mismas en

un corto periodo de tiempo

Obsolescencia Tecnológica

3. Seguridad Física Hardware Ausencia de Hardware Falta de dispositivos para buen

funcionamiento

Robos de hardware

Infraestructura de

red

Violación de autorización Personas no autorizadas Vandalismo

Infraestructura de

red

Perdida de hardware Riesgos físicos Incendios

Infraestructura de

red

Perdida de equipos en

funcionamiento

Daños en hardware y software Terremotos

Punto de energía

eléctrica

Funcionamiento irreparable

de dispositivos

Perdida del funcionamiento

correcto de equipos

Fallas eléctricas

Hardware Atrasos en el funcionamiento

de los procesos

Perdida de la información

almacenada

Fallas de hardware

4. Manejo de Personal Acceso Manipulación de datos

confidenciales

Extracción de datos no

autorizados

Accesos no autorizados

Tenencia de información no

autorizada.

Acciones sospechosas Fraude

Identidad Autorizaciones no verificadas Accesos no autorizados Suplantación de identidad

Autenticación Intentos fallidos Autenticación repetida Fallas de autenticación

Personal Eficiencia afectada Rendimiento desmejorado Indisponibilidad del personal

Información Obtención de información Perdida de información Fugas de Información

5. Protección de la

Información

Información Obtención de información Perdida de información Robo de información

Información Obtención de información Perdida de información Perdida de información

Categoría de Activo Servicio de Red Vulnerabilidad Amenaza Riesgo

Información Información no veraz Personal involucrado,

Información errada

Manipulación de información

Usuario Entorpece funcionamiento Demora en servicios ofrecidos Errores de usuario

Información Falta de información completa Ausencia de información real

disponible

Eliminación de información

Backup Ante cualquier desastre la

organización es perjudicada

Perdida de datos No se encuentran definidas las

políticas de copias de seguridad

6. Seguridad Lógica Archivos y

programas

El estado de programas y

archivos se ve afectado

Programas y archivos

eliminados o cambiados

Acceso a los programas y archivos por

parte de personal no autorizado

Destinatario Extracción de información Accesos de información por

medio empleados

Información transmitida a un

destinatario incorrecto

Programas y

archivos

Vulneración y funcionamiento

errado de la información

Funcionamiento errado Modificación de los programas y

archivos por parte de los usuarios

control de acceso Información puesto es peligro Vulneración de la privacidad de

la información

Falta de software de control de acceso

virus Vulnerable todo el sistema de

información

Mal funcionamiento de software

o hardware

Entrada de virus y malware

Anexo No.5 Matriz de Riesgos con Valoración

Categoría de

Activo

Servicio de

Red

Vulnerabilidad Amenaza Riesgo Probabilidad Impacto

1.

Comunicaciones

Desarrollo

tecnológico

informático

Deficiencias en

los requerimientos

presentados y en

el mantenimiento

de la herramienta

desarrollada.

Falta de personal

que brinde soporte

a los aplicativos

Aplicación limitada de

las herramientas

informáticas

desarrolladas

medio moderado

Desarrollo

tecnológico

informático

Obsolescencia de

herramientas

tecnológicas

Ausencia de

herramientas

tecnológicas

Desarrollo y aplicación

de herramientas

tecnológicas no

autorizadas

medio moderado

Equipos de

comunicaciones

Retraso en los

enlaces de los

equipos de

comunicaciones

Daños presentados

en los equipos de

comunicaciones

Daños de los equipos

de comunicaciones

alto Catastrófico

Red telefónica Falta de

comunicación

entre empleados

Fallas en la red

telefónica

Daños de la red

telefónica

bajo leve

Internet Comunicación no

permanente la red

Conocimiento de

información tardía

Cortes del servicio de

internet

alto Catastrófico

Red

Informática

La interceptación

de información

que es transmitida

desde o hacia el

sistema.

Penetración del

sistema a través de

la red

Intercepción de las

comunicaciones

alto Catastrófico

2. Tecnología Software Presencia de

software

malicioso

Instalación de

programas

innecesarios

Daños en software medio moderado

Categoría de

Activo

Servicio de

Red

Vulnerabilidad Amenaza Riesgo Probabilidad Impacto

Conflictos en los

recursos

compartidos

Registro

inadecuado de

programas de

windows

Hardware Presenta software

malicioso

Falla en la

memoria, fuente,

disipadores, board,

disco duro, etc

Consumo de

alimentos en las

áreas de trabajo

Daños en Hardware alto Catastrófico

Red Administración de

la red

Daños en los

dispositivos de

comunicación

(rack, servidores,

touters)

Fallas en la red medio moderado

Sistemas de

Información

Fallas en la

administración de

los aplicativos

Denegación del

servicio a través

de múltiples

consultas

concurrentes

Problemas en la

oportunidad de la

atención en los

diferentes

sistemas de

información

Problemas en la

configuración de

los parámetros de

seguridad del

servidor del sistema

de información

Falta de soporte y

mantenimiento de

fabrica

Fallas en los

controles para el

acceso físico a los

servidores

Violación de los

sistemas de

Información

alto Catastrófico

Categoría de

Activo

Servicio de

Red

Vulnerabilidad Amenaza Riesgo Probabilidad Impacto

Dispositivos de

red

El constante

cambio

tecnológico

genera que las

herramientas

adquiridas entren

en inoperancia.

Referencia de

repuestos

descontinuados

Aceleración de

nuevas tecnologías

generando

discontinuidad de

las mismas en un

corto periodo de

tiempo

Obsolescencia

Tecnológica

bajo leve

3. Seguridad

Física

Hardware Ausencia de

Hardware

Falta de

dispositivos para

buen

funcionamiento

Robos de hardware bajo moderado

Infraestructura

de red

Violación de

autorización

Personas no

autorizadas

Vandalismo bajo Moderado

Infraestructura

de red

Perdida de

hardware

Riesgos físicos Incendios alto Catastrófico

Infraestructura

de red

Perdida de

equipos en

funcionamiento

Daños en hardware

y software

Terremotos alto Catastrófico

Punto de

energía

eléctrica

Funcionamiento

irreparable de

dispositivos

Perdida del

funcionamiento

correcto de equipos

Fallas eléctricas bajo leve

Hardware Atrasos en el

funcionamiento

de los procesos

Perdida de la

información

almacenada

Fallas de hardware alto catastrófico

4. Manejo de

Personal

Acceso Manipulación de

datos

confidenciales

Extracción de datos

no autorizados

Accesos no autorizados alto catastrófico

Categoría de

Activo

Servicio de

Red

Vulnerabilidad Amenaza Riesgo Probabilidad Impacto

Tenencia de

información no

autorizada.

Acciones

sospechosas

Fraude alto catastrófico

Identidad Autorizaciones no

verificadas

Accesos no

autorizados

Suplantación de

identidad

alto catastrófico

Autenticación Intentos fallidos Autenticación

repetida

Fallas de autenticación alto catastrófico

Personal Eficiencia

afectada

Rendimiento

desmejorado

Indisponibilidad del

personal

bajo moderado

Información Obtención de

información

Perdida de

información

Fugas de Información bajo moderado

5. Protección de

la Información

Información Obtención de

información

Perdida de

información

Robo de información alto catastrófico

Información Obtención de

información

Perdida de

información

Perdida de información alto catastrófico

Información Información no

veraz

Personal

involucrado,

Información errada

Manipulación de

información

alto catastrófico

Usuario Entorpece

funcionamiento

Demora en

servicios ofrecidos

Errores de usuario alto catastrófico

Información Falta de

información

completa

Ausencia de

información real

disponible

Eliminación de

información

alto catastrófico

Backup Ante cualquier

desastre la

organización es

perjudicada

Perdida de datos No se encuentran

definidas las políticas

de copias de seguridad

alto catastrófico

Categoría de

Activo

Servicio de

Red

Vulnerabilidad Amenaza Riesgo Probabilidad Impacto

6. Seguridad

Lógica

Archivos y

programas

El estado de

programas y

archivos se ve

afectado

Programas y

archivos eliminados

o cambiados

Acceso a los programas

y archivos por parte de

personal no autorizado

alto catastrófico

Destinatario Extracción de

información

Accesos de

información por

medio empleados

Información

transmitida a un

destinatario incorrecto

alto catastrófico

Programas y

archivos

Vulneración y

funcionamiento

errado de la

información

Funcionamiento

errado

Modificación de los

programas y archivos

por parte de los usuarios

alto catastrófico

control de

acceso

Información

puesto es peligro

Vulneración de la

privacidad de la

información

Falta de software de

control de acceso

alto catastrófico

virus Vulnerable todo

el sistema de

información

Mal

funcionamiento de

software o

hardware

Entrada de virus y

malware

alto catastrófico