Alumna: Alma Melissa Sáenz Mendez Profesor: Edgar Alejandro Rodríguez Avalos.

-

Upload

marisol-toledo -

Category

Documents

-

view

103 -

download

1

Transcript of Alumna: Alma Melissa Sáenz Mendez Profesor: Edgar Alejandro Rodríguez Avalos.

Universo de información.Alumna: Alma Melissa Sáenz MendezProfesor: Edgar Alejandro Rodríguez Avalos

Seguridad informática.

• La seguridad informática es el área de la informática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta. Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información.

Antivirus• Los antivirus son una herramienta simple cuyo

objetivo es detectar y eliminar virus informáticos. Nacieron durante la década de 1980.

• Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectarlos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, rootkits, etc.

Tipos de Antivirus• Antivirus populares• Kaspersky Anti-virus.• Panda Security.• Norton antivirus.• McAfee.• avast! y avast! Home• AVG Anti-Virus y AVG Anti-Virus Free.• BitDefender.• F-Prot.• F-Secure.• NOD32.• PC-cillin.• ZoneAlarm AntiVirus.

Hacker• Hacker• Usuario de ordenadores especializado en penetrar en las

bases de datos de sistemas informáticos estatales con el Fin de obtener información secreta. En la actualidad, el término se identifica con el de delincuente informático, e incluye a los cibernautas que realizan operaciones delictivas a través de las redes de ordenadores existentes. (Ver: Pirata Informático).

• Tradicionamente se considera Hacker al aficionado a la informática cuya afición es buscar defectos y puertas traseras para entrar en los sistemas. Para los especialistas, la definición correta sería: experto que puede conseguir da un sistema informático cosas que sus creadores no imaginan.

Cracker• El término cracker (del inglés crack, romper) tiene varias acepciones, entre las que

podemos observar las siguientes:• Es una persona que mediante ingeniería inversa realiza: seriales, keygens y cracks, los

cuales sirven para modificar el comportamiento o ampliar la funcionalidad del software o hardware original al que se aplican, sin que en absoluto pretenda ser dañino para el usuario del mismo.

• Es cualquier persona que viola la seguridad de un sistema informático de forma similar a como lo haría un hacker, sólo que a diferencia de este último, el cracker realiza la intrusión con fines de beneficio personal o para hacer daño.

• El término deriva de la expresión "criminal hacker", y fue creado alrededor de 1985 por contraposición al término hacker, en defensa de éstos últimos por el uso incorrecto del término. Se considera que la actividad realizada por esta clase de cracker es dañina e ilegal.

• Por ello los crackers son criticados por la mayoría de hackers, por el desprestigio que les supone ante la opinión pública y las empresas, son aquellos que utilizan sus conocimientos técnicos para perturbar procesos informáticos (Haffner y Markoff, 1995). Pueden considerarse un subgrupo marginal de la comunidad de hackers.

• En ocasiones el cracking es la única manera de realizar cambios sobre software para el que su fabricante no presta soporte, especialmente cuando lo que se quiere es, o corregir defectos, o exportar datos a nuevas aplicaciones, en estos casos (sólo en estos casos) en la mayoría de legislaciones no se considera el cracking como actividad ilegal.

• instalación o ejecución.

Amenazas al las que se expone el sistema operativo.

• VIRUS• TROYANOS• GUSANOS• SPYWARE• ADWARE• COOKIES• SCAM• SPAM• PHISHING

Mejor Antivirus en el Mercado.

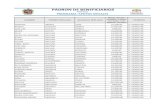

• ESET, proveedor global de soluciones de seguridad, ha publicado el ranking mensual de amenazas de febrero de 2011, que refleja la actividad que han tenido los principales códigos maliciosos durante el mes de febrero y resume las principales incidencias de seguridad. Los tres códigos más detectados en febrero, según los datos estadísticos proporcionados por el servicio Threatsense.net© de ESET, son los mismos que encabezaron la lista en enero, pero con un sensible cambio, ya que Win32/PSW.OnLineGames.OUM desciende hasta el tercer lugar, después de dos meses como amenaza más detectada en los equipos españoles: