FORMATO_PARA_CUMPLIMIENTO_DE_EXIGENCIAS

description

Transcript of FORMATO_PARA_CUMPLIMIENTO_DE_EXIGENCIAS

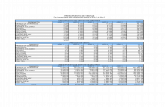

Matriz calificación anexo técnico

Numeral EntregablesMetodología Alcances CumpleFolio/Página Folio/Página Si No

1.1. EVALUACIÓN Y DIAGNÓSTICO BAJO LA NORMA ISO/IEC 27001

• Describir las clases de ataques que se utilizaran.

2. INVENTARIO DE ACTIVOS DE INFORMACIÓN

• Informe de resultados del levantamiento de información.

• Resultados de evaluación y diagnóstico, en donde se indican por cada dominio de la norma ISO/IEC 17799:2005. En los resultados del diagnóstico se deben incluir los objetivos de control y los controles de seguridad de la norma.

• Resultados de evaluación y diagnóstico de revisión documental del modelo actual de seguridad de la información.

1.2. EVALUACIÓN Y DIAGNOSTICO DE LA INFRAESTRUCTURA TECNOLÓGICA DE LA UTP

• Vulnerabilidades encontradas en los sistemas expuestos a Internet y de los sistemas en la red interna, y el grado de riesgo técnico asociada con estos. Hasta donde se logró acceder en los sistemas de información y un nivel de riesgo general de la institución su exposición desde el punto de vista técnico.

• El reporte deberá estar acompañado de la evidencia sobre la información y accesos que se pudo obtener sobre los sistemas de información.

• De igual forma se deben presentar dos Informes en español que incluyan:o Informe Ejecutivo Descripción del trabajo realizado Resumen de las actividades realizadas Descripción del informe final entregado Descripción de principales hallazgos Conclusiones Recomendacioneso Informe Técnico de seguridad: Descripción de las pruebas realizadas Metodología utilizada Elemento evaluado Puertos y servicios habilitados

o Listado de vulnerabilidades encontradas en los elementos de la plataforma tecnológica: Descripción de la vulnerabilidad Nivel de criticidad (Alto, Medio, Bajo) Riesgo asociado o impacto Recomendación Procedimiento de corrección.

• Inventario de activos de información de la Universidad Tecnológica de Pereira, junto con el proceso de inventario de activos de información y los formatos para su definición, actualización y mantenimiento.

3. CLASIFICACIÓN DE ACTIVOS DE INFORMACIÓN

4. ANÁLISIS, EVALUACIÓN Y TRATAMIENTO DEL RIESGO

o Plan de tratamiento de riesgos y cronograma de implementación.

o Declaración de aplicabilidad. o Proceso de control de documentos y de control de registros. o Indicadores de gestión base de primer nivel para el SGSI.

• Instructivo de clasificación de activos de información de la Universidad Tecnológica de Pereira y su nivel de clasificación, incluyendo las recomendaciones en cuanto a:o Acceso permitido. o Métodos de distribución. o Restricciones en la distribución electrónica. o Recomendaciones a cerca de el Almacenamiento y/o archivado. o Recomendaciones a cerca de su disposición y destrucción. o Activos de información clasificados, según inventario e instructivo de clasificación.

o Matriz de valoración riesgos de seguridad de la información priorizada, identificando los activos, las amenazas, las vulnerabilidades, impactos, los riesgos y las recomendaciones para su mitigación del nivel del riesgo residual.

o Informe de identificación de procedimientos y controles necesarios para mitigar o transferir el riesgo.

o Informe de los resultados del análisis de impacto generado en los procesos por la aplicación de los controles propuestos.

5. DEFINICIÓN DE POLÍTICA DE SEGURIDAD, ORGANIZACIÓN DE LA SEGURIDAD Y DECLARACIÓN DE APLICABILIDAD DEL SGSI

o Informe de revisión de las políticas de seguridad que poseen en la actualidad la Universidad Tecnológica de Pereira.

o Políticas de seguridad corporativa, objetivos del SGSI y procedimientos para su implementación y gestión.

o Formatos y documentos para llevar los registros necesarios y exigidos por la norma.