monografia_biometria

description

Transcript of monografia_biometria

Principios de Diseo de un Sistema Operativo

UNIVERSIDAD NACIONAL JORGE BASADRE GROHMANNFacultad de IngenieraEscuela Acadmico Profesional de Ingeniera en Informtica y SistemasMI TITULI TITULO

VULNERABILIDAD DE LA HUELLA DIGITAL

PRESENTADO POR:

Dante Huillca Duran2011-119059Jack Cotrado Choque2011-119013Luis Gamero Sandoval2011-119032

TACNA - PER2014

Este trabajo est dedicado a nuestros amigos que nos impulsaron a no rendirnos y a seguir continuando enfrentando los nuevos retos que con el paso del tiempo se nos presenta.

Nada sobre esta tierra puede detener al hombre que posee la correcta actitud mental para lograr su meta. Nada sobre esta tierra puede ayudar al hombre con la incorrecta actitud mental Thomas Jefferson

CONTENIDO

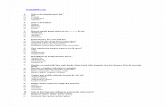

I. INTRODUCCIN4II. OBJETIVOS5III. CONTENIDO63.1.Biometria:63.1.1.Biometria y la identificacin automtica de personas.73.1.2.Sistemas biometricos de indentificacin83.2.Huella digital93.2.1.Historia:103.2.2.Caracteristicas103.3.Vulnerabilidad de seguridad de huella digital.133.3.1.Manchas de grasa.143.3.2.A live finger mold153.3.3.Ataques de Hill- climbing15III. CONCLUSIONES18IV. BIBLIOGRAFA19

I. INTRODUCCINEn la actualidad las empresas las empresas privadas o publicas se preocupan mas por sus recursos y sobre todo por quienes tienen acceso a ellos y si estan vulnerables a aquellas personas maliciosas que puedan acceder a estos datos con intenciones malas. Dado a que existen muchas maneras de llevar un control y restringir el accesos a esos recursos o datos se puede cuestionar si son lo suficientemente seguro y confiable. Para garantizar esa confiabilidad y la seguridad y un uso adecuado de la informacion. La biometria nos ofrece una solucin en este caso nos enfocaremos a hablar sobre la huella digital y cuanto seguro es, como tambien la vulnerabilidad que tiene esta. En algunos casos es comn la falsificacion de la firma donde puede llegar a situaciones extremas como por ejemplo de la huella digital donde puede haber muchas formas de conseguir esto y poder falsificarla, y asi poder acceder a las zonas o sistemas restringidos.

II. OBJETIVOS

Analizar y comprender el funcionamiento de patrones biometricos de la huella digital.

Analizar las vulnerabilidades de sistemas de reconocimiento de huella digital.

III. CONTENIDOBiometria:

Dentro del apartado del control del acceso a los sistemas de

informacin, la Biometra es el conjunto de mecanismos que nos

garantizan, en mayor o menor medida, dicho control de acceso.

La "biometra informtica" es la aplicacin de tcnicas matemticas y

estadsticas sobre los rasgos fsicos o de conducta de un individuo,

para verificar identidades o para identificar individuos. Es el

estudio de mtodos automticos para el reconocimiento nico de humanos

basados en uno o ms rasgos conductuales o fsicos intrnsecos. El

trmino se deriva de las palabras griegas "bios" de vida y "metron"

de medida.

Criptografa es la tcnica que protege documentos y datos. Funciona a

travs de la utilizacin de cifras o cdigos para escribir algo

secreto en documentos y datos confidenciales que circulan en redes

locales o en Internet.

Criptoanlisis es el estudio de los mtodos para obtener el sentido

de una informacin cifrada, sin acceso a la informacin secreta

requerida para obtener este sentido normalmente. Tpicamente, esto

se traduce en conseguir la clave secreta.

Biometria y la identificacin automtica de personas.

La identificacin de personas es una parte muy importante en una sociedad. Existen muchos aspectos como la seguridad, prestacin de servicios, control de acceso, comercio electrnico, banca, servicio social y otros que requieren identificar personas. Se pueden identificar personas exigindoles que presenten algo que solo ellas tienen, por ejemplo una llave, el portador de la llave es la nica autorizada para abrir la puerta de una casa.Tambin se puede identificar a una persona exigindole que sepa algo, como una clave de acceso, la clave de acceso se puede usar para abrir puertas o entrar al correo electrnico.Y tambin existe combinacin de ambas como las tarjetas de crdito o dbito que exige que tengas la tarjeta (algo que tienen las personas) y la clave de acceso de la tarjeta (algo que las personas saben).Actualmente se utiliza la biometra para el estudio de las caractersticas biolgicas de la persona, es decir, algo que la persona es, como las huellas digitales, la palma, el iris, retina, la firma y muchas otras. Muchas de estas formas de identificar una persona no son aplicables para todos los tipos de problema. Para poder escoger que tipo de biometra usar se debe considerar entre otras cosas su grado de confiabilidad.Un tipo de biometra usada bastante son las huellas digitales, la misma es usada para aplicaciones civiles como en el rea forense. La biometra dactilar ha venido tomando cada vez mayor importancia en la identificacin de personas. Esta tecnologa ha madurado lo suficiente como para constituirse en una opcin seria dentro de la identificacin de personas. Sistemas biometricos de indentificacin

A lo largo de la historia desde la aparicin de la primera

computadora, los desarrolladores de hardware y software buscan

intensamente optimizar la ejecucin de los procesos teniendo como

fin el paralelismo, fabricando as microprocesadores muy potentes

que simulan el paralelismo, no obstante es mayormente concurrencia

a una gran velocidad de ejecucin.Las tecnologas de identificacin de

personas, basadas en mediciones de caractersticas biolgicas y

sociales estn teniendo un auge importante, incluso a niveles

particulares. Biometra es la parte de la biologa que estudia en

forma cuantitativa la variabilidad individual de los seres vivos

utilizando mtodos estadsticos. Cuando este estudio cuantitativo se

automatiza utilizando mtodos matemticos y ayudado por ordenadores,

se llama Biometra informtica. La identidad que se construye

utilizando estos procedimientos se llama identidad biomtrica de la

persona.En definitiva lo que hace la Biometra es una serie de

medidas de caractersticas especficas que permiten la identificacin

de personas utilizando dispositivos electrnicos que las almacena.

Esta identificacin consiste en comparar esas caractersticas fsicas

especficas de cada persona con un patrn conocido y almacenado en

una base de datos.En general podemos decir que los lectores

biomtricos identifican a la persona por lo que es (manos, ojos,

huellas digitales y voz). Una de las ventajas de la utilizacin de

la tecnologa biomtrica es que pueden eliminar la necesidad de

utilizar tarjetas de acceso, con todo lo que conlleva de gasto en

su creacin y sobre todo en su control y administracin.

Adems, los dispositivos biomtricos son mas sencillos de mantener ya

que solo requieren el mantenimiento propio del dispositivo y el

mantenimiento de la base de datos.

Huella digital

F

Una huella dactilar o huella digital es la impresin visible o

moldeada que produce el contacto de las crestas papilares. Depende

de las condiciones en que se haga el dactilograma (impregnando o no

de substancias de color distinto al soporte en que asiente), y de

las caractersticas del soporte (materias plsticas o blandas, en

debidas condiciones).

Sin embargo, es una caracterstica individual que se utiliza como

medio de identificacin de las personas.El sistema de identificacin

de las personas a travs de las huellas fue inventado por Juan

Vucetich, croata, nacionalizado argentino, y el invento fue

desarrollado en Argentina y patentado en este pas. El primer pas

donde se utiliz el sistema de identificacin de huellas para

esclarecer un crimen fue tambin Argentina. La ciencia que estudia

las huellas dactilares se llama dactiloscopa y dentro de ella

existen dos grandes ramas con su propia clasificacin de

huellas.

Historia:

Entre finales de los 60 y principios de los 70, Robert P. Miller, obtuvo diversas patentes de un dispositivo que obtena diversas medidas de las manos. Almacenaba las caractersticas que posibilitaban la comparacin e identificacin de los usuarios. Los dispositivos de Miller eran muy mecnicos y fueron comercializados con el nombre de Identimation. Durante la siguiente dcada se patentaron otros dispositivos con caractersticas similares. En 1985 David Sidlauskas desarroll y patent un dispositivo electrnico para la identificacin mediante el escaneo de la mano. Sidlauskas fund la Recognition System, Inc y al ao siguiente estaba disponible el primer dispositivo comercial para la identificacin mediante el escaneo de la mano.

Caracteristicas

F

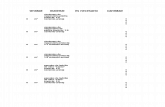

La comparacin de la huella digital es una de las tcnicas ms antiguas y ampliamente utilizadas y aceptas a nivel global.Los sistemas actuales de comparacin de la huella digital tienen su base en los desarrollos realizados por Galton y Purkinje.La huella digital aparece generalmente constituida por una serie de lneas oscuras que representan las crestas y una serie de espacios blancos que representan los valles. La identificacin con huellas digitales esta basada principalmente en las minucias (la ubicacin y direccin de las terminaciones de crestas, bifurcaciones, deltas, valles y crestas, aunque existen muchas otras caractersticas de huellas digitales.Figura 1: Caracteristicas de la huella digital

Figura 2: Ejemplo de huella digital

Otra forma de distinguir las huellas digitales es por sus patrones, los cuales present Purkinje en su tesis doctoral.Figura 3: Los 4 patrones principales

De manera general la forma de procesar una huella digital es la siguiente:Figura 4: Proceso comn de escaneo de la huella digital.

Vulnerabilidad de seguridad de huella digital.

Las pruebas de vulnerabilidad son una parte esencial para el buen funcionamiento de los dispositivos biomtricos pues ofrecen informacin valiosa sobre el nivel de exposicin que se tiene a las amenazas. La realizacin continua de evaluaciones a los dispositivos biomtricos ayudar a fortalecer de manera anticipada su entorno frente a posibles amenazas.Es particularmente importante considerar amenazas asociadas con la entrada y salida de los patrones biomtricos. Los patrones son considerados como informacin sensible pues identifican y estn ligados a los individuos. El patrn es usado para determinar los derechos y privilegios del usuario para acceder a un recurso. Antes de que el patrn sea relacionado a las credenciales, privilegios y derechos se encuentra en su estado ms vulnerable pues un atacante puede tratar de sustituir su propio patrn enmascarndolo como el usuario previsto. Cuando un patrn es desasociado de su vnculo con el usuario, existe la posibilidad de un ataque de sustitucin. S el patrn sin vnculo es transportado o transmitido a travs de un medio accesible y sin proteccin, se debe considerar un medio de proteccin adecuado. La posibilidad de duplicar el formato especfico del dispositivo tambin debe ser considerada en la evaluacin. Esto se debe hacer a travs del anlisis de los algoritmos que transforman la caracterstica biomtrica en el patrn usado por el dispositivo de comparacin, determinando la salida del algoritmo y despus determinando la probabilidad de duplicar la salida a travs de algunos medios.

El camino que recorren los patrones dentro del sistema biomtrico y entre el mismo sistema y el dispositivo externo se debe comportar de tal forma que sea imposible (o al menos excesivamente costoso) para el atacante capturar la informacin en cualquier punto del recorrido. Este punto es crtico si es que el sistema biomtrico incluye el almacenamiento o transmisin de los patrones biomtricos fuera del ambiente protegidoAl realizar la evaluacin de vulnerabilidad de un sistema biomtrico, el evaluador debe considerar una amplia variedad de amenazas genricas para la seguridad del sistema. Todos los elementos de un sistema biomtrico son susceptibles a estas amenazas en algn grado. En la siguiente tabla se muestran las amenazas generales que deben ser consideradas por los administradores, desarrolladores y diseadores de sistemas biomtricos, al evaluar las vulnerabilidades de los mismos.Si se encuentra una coincidencia, se accede .Aunque esto puede ser un gran sistema de seguridad, biometra de huella dactilar tiene sus vulnerabilidades. Manchas de grasa.

El dedo humano promedio tiene tanta grasa en l que cuando una persona toca un escner biomtrico de huellas digitales , que deja una huella invisible en la superficie tctil . Algunos escneres biomtricos pueden ser engaados por el uso de la mancha de grasa que dej la ltima persona en utilizar el escner . La persona que intenta acceder simplemente tendra que soplar una respiracin en el escner y la humedad de la respiracin va a descansar en la parte superior de la huella digital , por lo que es visible.A pesar de la huella digital se invierte , las caractersticas clave que muchos escneres biomtricos buscan todava estn all , es decir, posible acceso . Un mtodo similar consiste en presionar un objeto en forma de dedo , con una superficie plana sobre la superficie del escner.

A live finger mold

F

Este mtodo es un poco ms complicado y requiere de alguien con una huella dactilar de trabajo para ayudarle, pero es ms probable que funcione que el mtodo anterior . ste implica la creacin de una rplica de un dedo que tiene acceso al sistema . Dedos de gelatina a base de hojas de gelatina o en polvo son tan similares a la realidad de que , si se hace correctamente , el escner creo que es . El uso de pegamento caliente , se puede hacer un molde del dedo que desea utilizar . Despus de eso, se vierte la gelatina en el molde y esperar a que se enfre . Puede usar el dedo falso para engaar al escner. Ataques de Hill- climbing

F

Los ataques hill-climbing se realizan directamente sobre el matcher y no utilizan informacin alguna de la imagen de la huella. Emplean exclusivamente patrones sintticos de minucias generados aleatoriamente. nicamente es necesario conocer la resolucin y el tamao de las imgenes que genera el sensor del sistema. Esta premisa es fcil de cumplir ya que los sensores suelen estar expuestos a la vista y la informacin necesaria de los mismos es publicada por los fabricantesEn los ataques se estudia la influenciad e sus posibles variables. Un ataque hill-climbingse puede considerar ms eficaz cuantas menos iteraciones requiera. De hecho, para un sistema concreto del cual se conocen sus caractersticas de funcionamiento (tasas de Falsa Acepta-cin FAR y de Falso Rechazo FRR o curva DET), un ataque hill-climbingse podr considerar eficaz si no excede el nmero de intentos tericos necesarios para un ataque de fuerza bruta (en el que se presentan huellas reales tomadas aleatoriamente de una base de datos al sistema hasta que una de ellas es aceptada). En concreto, se han implementa-do una clase de ataques software denominados hill-climbing.

III. CONCLUSIONESSe comprendi el funcionamiento y el reconocimiento de patrones biometricos de huella digital.

Se analiz las vulnerabilidades que presentan los sistemas basado en reconocimiento biomtrico de huella dactilar. El xito de los ataques frente a sistemas reales de verificacin de huella dactilar abre un nuevo campo de investigacin en lo referente a su seguridad.

IV. BIBLIOGRAFA

D. Maltoni, D. Maio, AK Jain y S. Prabhakar, "Manual de reconocimiento de huellas digitales" Springer, 2003.

A. K. Jain, A. Ross and S. Pankanti, Biometra: Una Herramienta para la Seguridad de la Informacin, IEEE Transactions on Information Forensics and Security Vol. 1,2006

D. Maltoni, D. Maio, A. K. Jain, S. Prabhakar. Manual de reconocimiento de huellas digitales, Springer 2003.

U. Uludag, A.K. Jain, Los ataques a los sistemas biomtricos: Un estudio de caso en huellas dactilares, San Jose, CA, 2004.

Morales, D. y Ruiz, J. Sistemas biomtricos: Matching de huellas dactilares mediante transformada de Houg generalizada.